一、知网滑块

1. 前置

2. 逆向流程

- 链接后续为随意一个论文或期刊的详情页链接;

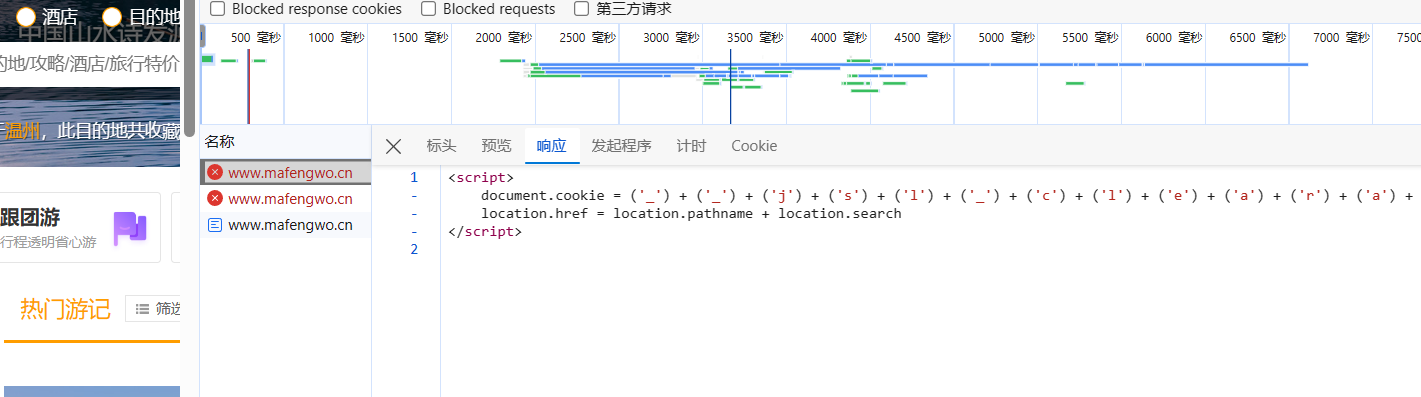

- 首先我们的思路就是先拿到验证码的图片,我们进行抓包分析;

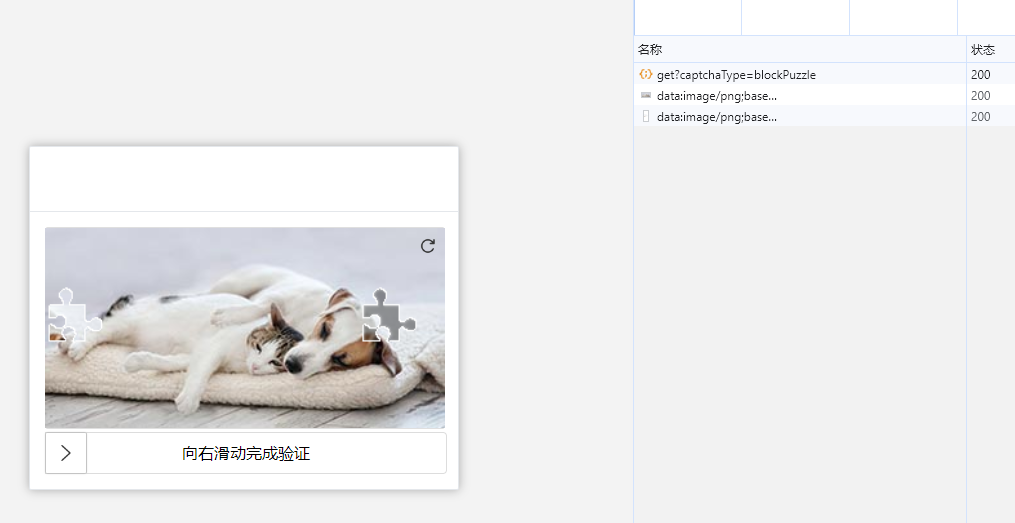

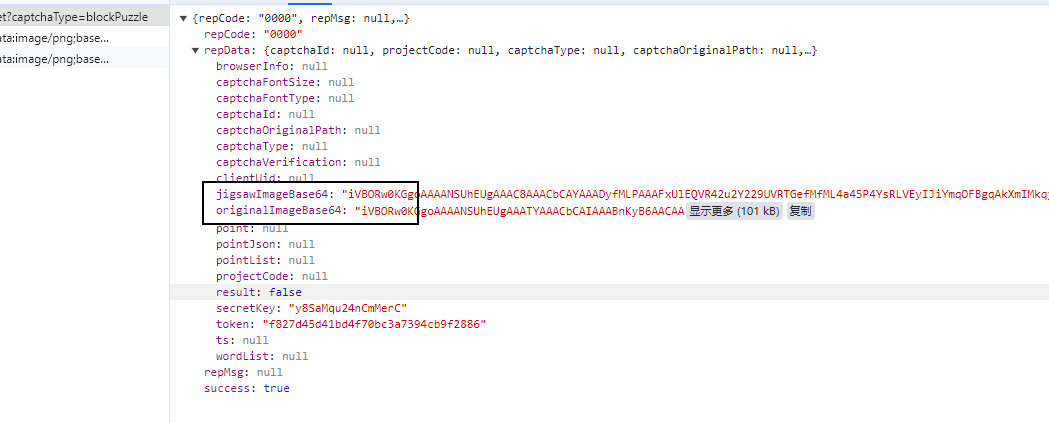

- 点击刷新验证码按钮发起请求,可以看到相应的请求信息,我们查看他的返回;

- 可以看到这两组值应该就是图片的base64格式,那么我们验证一下;

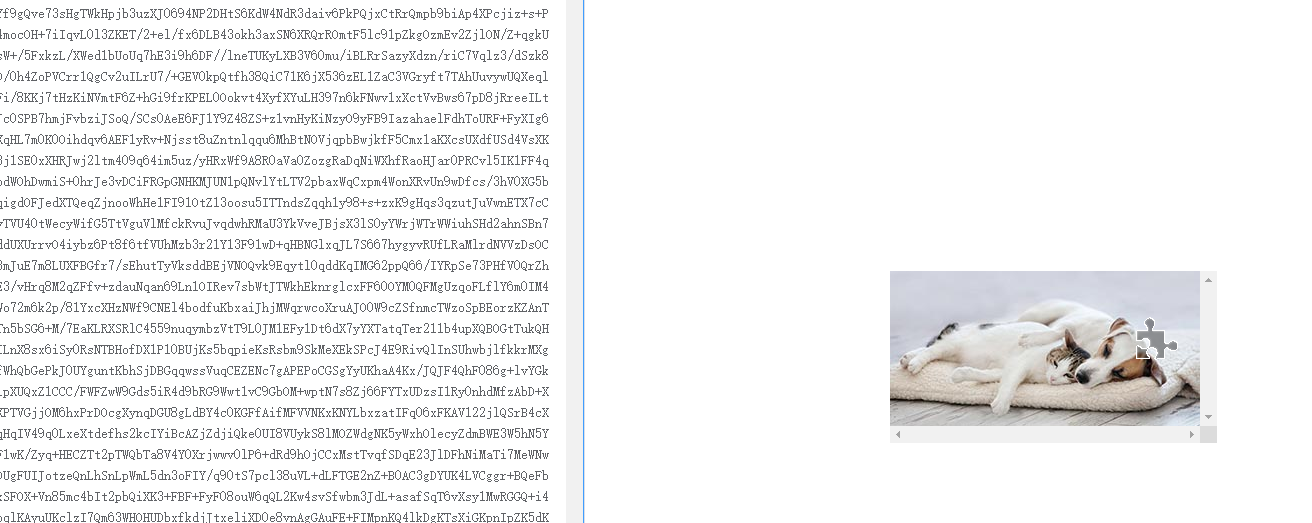

- 可以看到是没有问题的,那么我们的思路就是将他们拿下来,然后进行距离的识别即可;

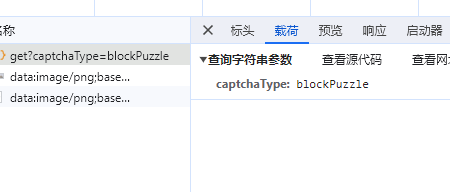

- 所以我们第一件事情就是请求验证码,我们看看它的请求需要哪一些东西;

- 可以看到对于验证码的请求并没有其他的参数,所以我们可以去发起请求;

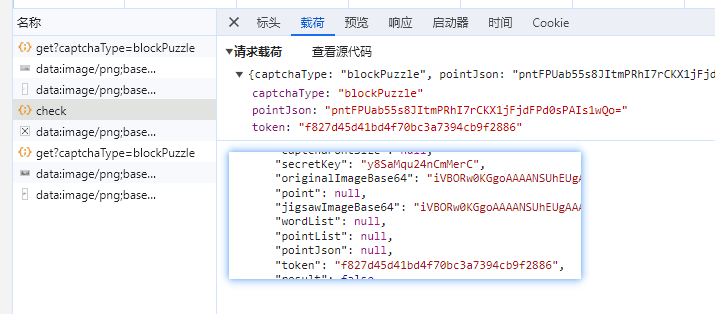

- 在这里我们拿到了大小图的二进制数据,此时我们去进行滑动,触发一下校验请求;

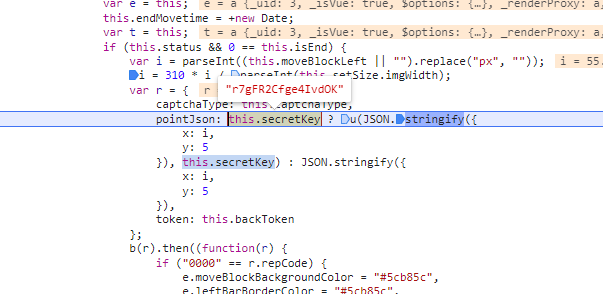

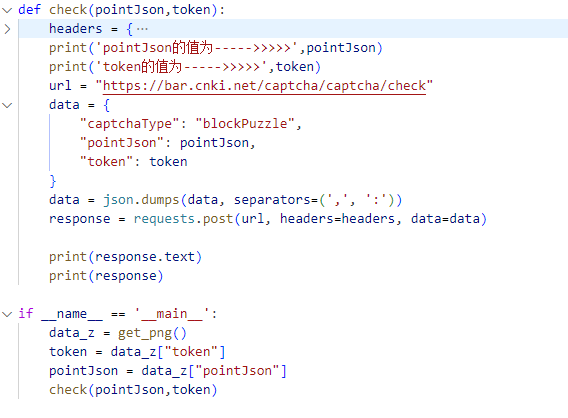

- 观察参数,发现token是请求验证码返回的,代表着这张验证码给谁了,所以我们校验的时候带着这个token,那么就代表cookie应该是不被需要的,但是同时也可以看到有一个pointjson参数,那么大概率会是验证码相关的东西;

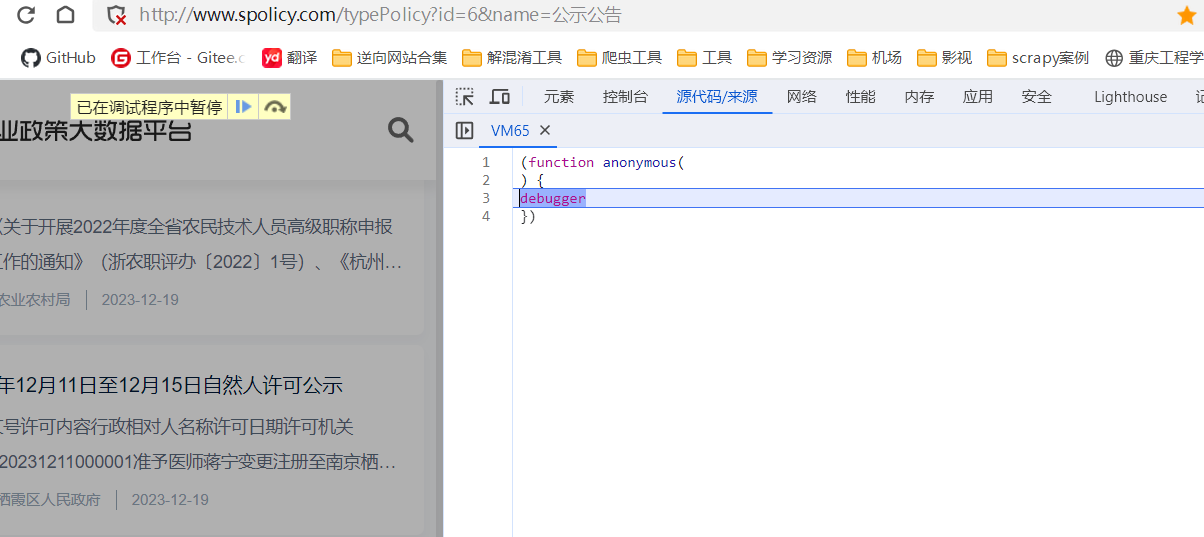

- 所以我们搜索它看看能否找到加密位置;

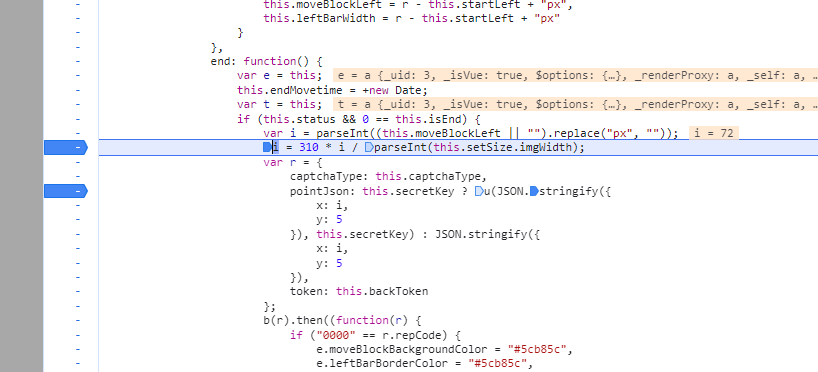

- 很容易就找到加密位置,所以我们就需要对它进行分析;

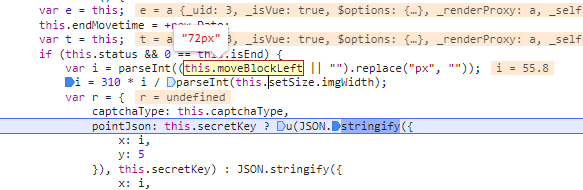

- 可以看到,这里执行的就是:左边的代码,所以我们这里需要找的就是i,在上方就有它的生成;

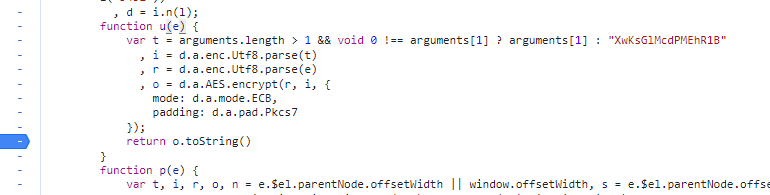

- 选中的其实就是我们滑动的距离,所以我们对它进行处理;所以我们这里需要拿的就是u方法,其实就是AES;

- 那么这个加密就比较简单了,所以我们需要的就是滑动距离;

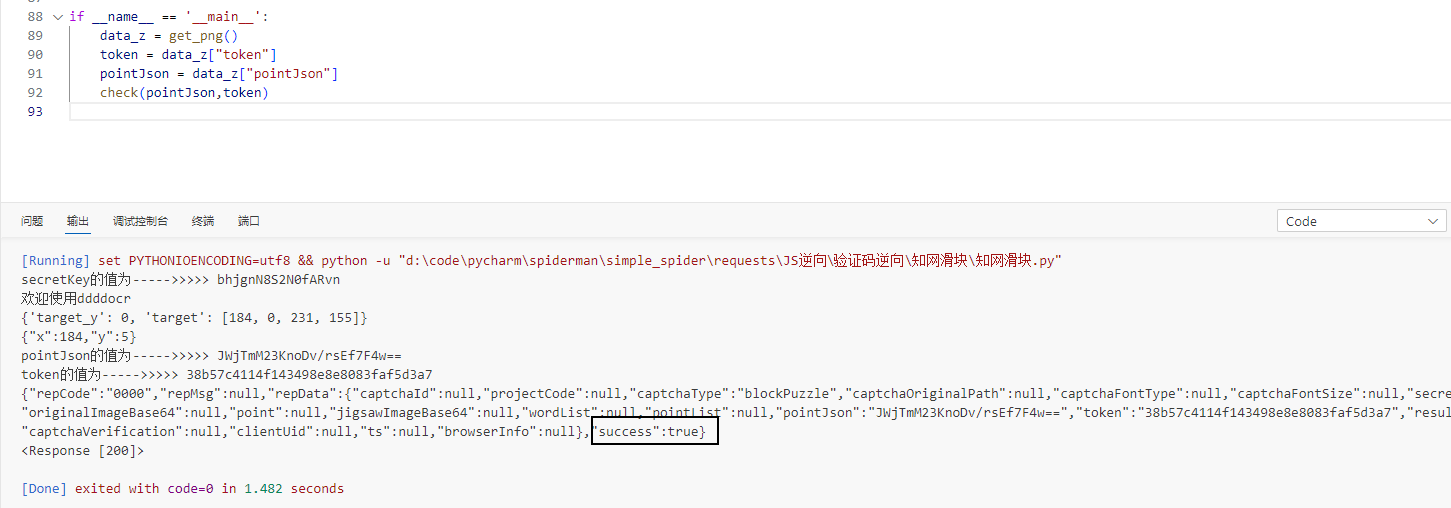

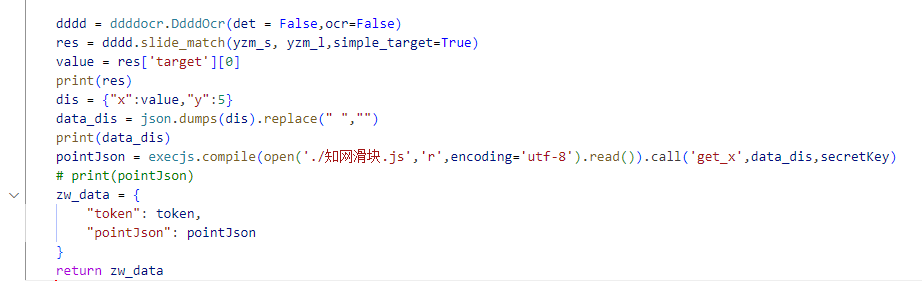

- 使用ddddocr进行识别,然后得到需要的pointJson参数,然后就可以去进行验证了;

- 结果如下,在这里需要注意的是这里的参数是字符串,并且json转的时候是会有空格的,所以我们进行了替换;