一、瑞幸咖啡白盒AES

样本其实已经有很多大佬分享过了,之所以写这样一篇文档是希望理清整体的流程,加深逆向的思想;

仅作技术交流 请勿恶意请求 侵权麻烦联系删除1. 前置

[!sana]

APP:瑞幸咖啡

包名:com.lucky.luckyclient

版本:5.0.01

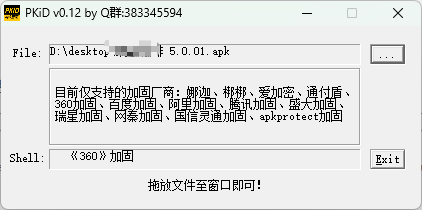

加固:360加固

目标:q参数

- 这里选择的版本不是新版,因为新版有frida对抗,考虑到复现问题使用了旧版本,这个版本是没有frida检测的;

需要前置知晓的知识点大致如下:

- unidbg简单使用与补环境;

AES算法详细流程;

- 参考文档:https://www.yuque.com/nanren-w8l2z/xgu63m/uoff9ovsmhqki9wh

- 白龙大佬的文章,请多多站在巨人的肩膀;

- 差分故障攻击(DFA);

- 在此默认读者已经有逆向环境所以不会提到环境的东西;

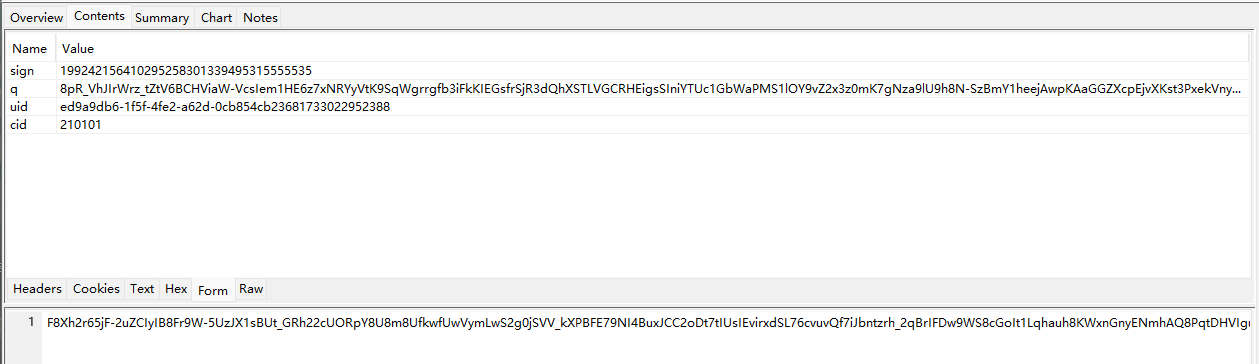

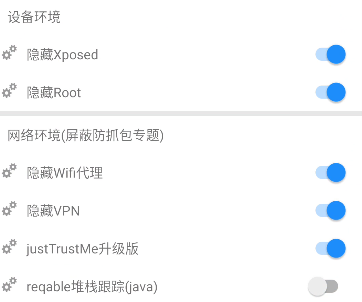

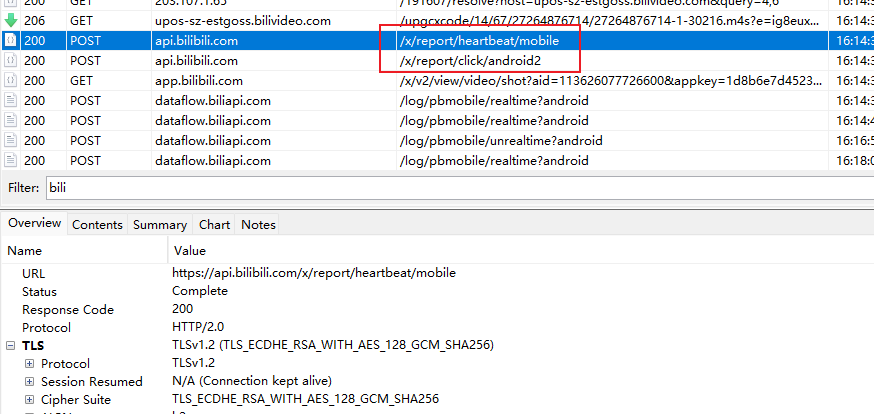

2. 抓包

- 抓包环境:charles + socksdroid转发;

- 在我的环境下直接就可以抓包,有对抗的话自行解决抓包问题;

- 这里主要的目标就是q参数,sign也是native层,篇幅足够的话会讨论;

- 关于壳在前置提到过,它是有一个360的加固,如图:

- 在这里不涉及脱壳的内容,其实也非常好脱,我在这里使用的是fart脱的壳;

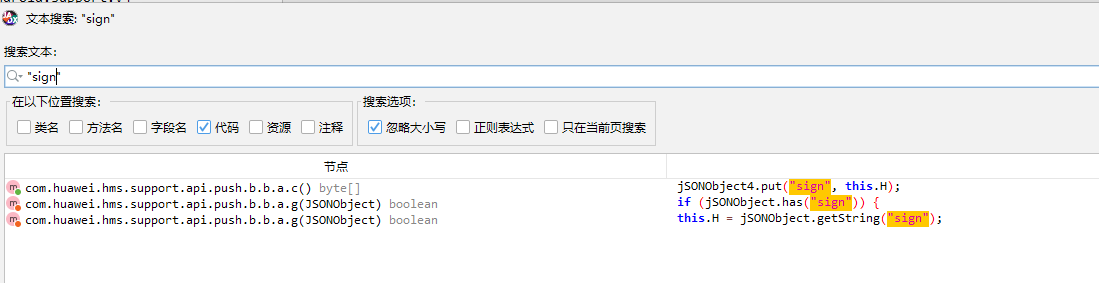

3. 代码定位

- 脱完壳后直接搜索sign,但是并搜不到什么有价值的东西;

- 很明显这是人家的东西,所以这里用其他的方式定位;

- 在这里使用hook hashmap的put方法,可以直接定位到,hook代码如下:

function showStacks() {

console.log(

Java.use("android.util.Log")

.getStackTraceString(

Java.use("java.lang.Throwable").$new()

)

);

}

Java.perform(function () {

var hashMap = Java.use("java.util.HashMap");

hashMap.put.implementation = function (a, b) {

if(a!=null && a.equals("q")){

showStacks();

console.log("hashMap.put: ", a, b);

}

return this.put(a, b);

}

})- 在这里可以先将打印的地方注释掉,因为这个app是有双进程保护的,所以需要重启注入,这样就可以避免还没点击登录却输出了过多信息,hook结果如下:

java.lang.Throwable

at java.util.HashMap.put(Native Method)

at com.lucky.lib.http2.r.a(SourceFile:7)

at com.lucky.lib.http2.AbstractLcRequest.getRequestParams(SourceFile:14)

at com.lucky.lib.http2.m.b(SourceFile:14)

at com.lucky.lib.http2.m.getRequest(SourceFile:1)

at com.lucky.lib.http2.AbstractLcRequest.async(SourceFile:5)

···省略部分

at butterknife.internal.c.onClick(SourceFile:4)

at android.view.View.performClick(View.java:7259)

at android.view.View.performClickInternal(View.java:7236)

at com.android.internal.os.RuntimeInit$MethodAndArgsCaller.run(RuntimeInit.java:492)

at com.android.internal.os.ZygoteInit.main(ZygoteInit.java:930)

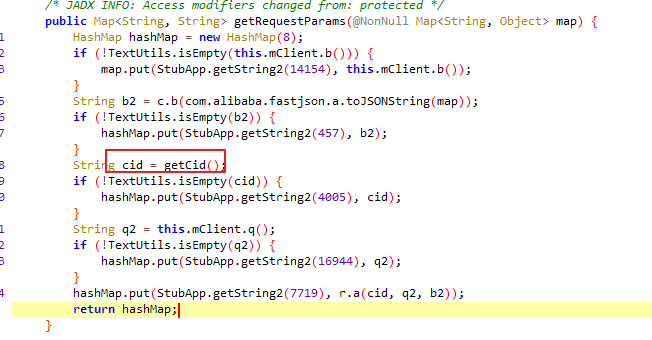

hashMap.put: q 8pR_VhJIrWrz_t·····省略部分SLoqiKvmgkJGOXxo=- 根据堆栈信息去找,发现getRequestParams的位置比较像put的位置,而且也有cid的字眼;

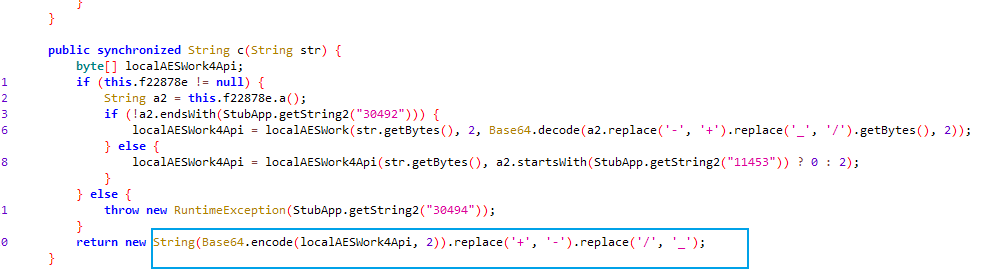

- 但这里并不知道它的键究竟是不是我们需要的,而它放入的是看不懂的东西,其实这里是加密了,如何进行测试呢?主动调用即可,getString2这个方法按理来说就应该是解密字符串的方法,传入相应的参数即可;

- 主动调用代码如下:

function dec_str(str){

Java.perform(function (){

let StubApp = Java.use("com.stub.StubApp");

let result = StubApp["getString2"](str);

console.log("字符串解密结果: " + result);

})

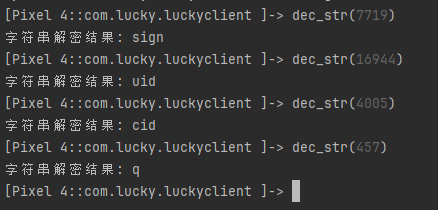

}- 将上图加密的字符串分别解密结果如下:

[Pixel 4::com.lucky.luckyclient ]-> dec_str(7719)

字符串解密结果: sign

[Pixel 4::com.lucky.luckyclient ]-> dec_str(16944)

字符串解密结果: uid

[Pixel 4::com.lucky.luckyclient ]-> dec_str(4005)

字符串解密结果: cid

[Pixel 4::com.lucky.luckyclient ]-> dec_str(457)

字符串解密结果: q- 当然直接hook这个解密方法输出参数和结果也是可以找到需要的结果的;

- 那么这里正是我们需要的位置,接下来就可以去找生成q参数的native方法到底在哪;

- 没有什么难度,一路向下跟即可;

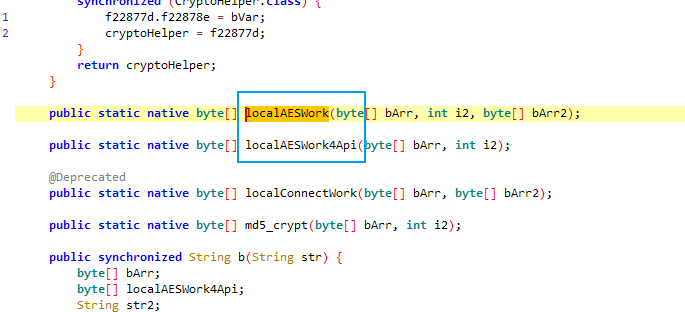

4. hook验证

- 这里其实是有分支的,也就是说这两个圈起来的方法是都有可能走的,所以可以都hook一下,在这里测试过是走的下面的方法,也就不再复现了,hook代码如下:

function call_aes() {

Java.perform(function () {

let ByteString = Java.use("com.android.okhttp.okio.ByteString");

let CryptoHelper = Java.use("com.luckincoffee.safeboxlib.CryptoHelper");

CryptoHelper["localAESWork4Api"].implementation = function (bArr, i2) {

console.log('参数1:' + Java.use("java.lang.String").$new(bArr));

console.log('参数2:' + i2);

let result = this["localAESWork4Api"](bArr, i2);

console.log(`result=${ByteString.of(result).base64()}`);

return result;

};

})

}

call_aes()- hook的时候有几个需要注意的点,最后在刚启动时注释掉方法调用,否则有壳的防护可能会找不到类,其次注意只在点击登录之前将注释解掉,这样输出也会少很多方便分析,最后hook到的结果如下:

参数1:{"blackBox":"eyJvcyI6ImFuZHJvaWQiLCJ2ZXJzaW9uIjoiMy4zLjciLCJwYWNrYWdlcyI6ImNvbS5sdWNreS5sdWNreWNsaWVudComNS4wLjAxIiwicHJvZmlsZV90aW1lIjozNDQsImluddmFsX3RpbWUiOjc5OCwidG9rZW5faWQiOiJuT1wvZWFscmNCRjZZTnBQYXR0OThDaVNmWmZMdlEyMEFnWHNrUk9OdVVNUXE4dTV0RFl1RWN0aUk5WUM4MHRxSVlaME8zS3BFeUsrNWhvdnNCdjVTcnp6N0NIeFk1d0lhanYyUXVFM2pZNkk9In0=","uniqueCode":"DUStsTlxA16lKIyUaLR_SGOxaGnmBnMTXJ1dRFVTdHNUbHhBMTZsS0l5VWFMUl9TR094YUdubUJuTVRYSjFkc2h1","regionId":"CO0001","mobile":"15244448888","countryNo":"86","validateCode":"456921","regId":"","appversion":"5001","type":1,"deviceId":"android_lucky_beb03f432402baaa","systemVersion":"29","deviceBrand":"google"}

参数2:0

result=8pR/VhJIrWrz/tZtV6BCHViaW+VcsIem1HE6z7xNRYyVtK9SqWgrrgfb3iFkKIEGsfrSjR3dQhXSTLVGCRHEigsSIniYTUc1GbWaPMS1lOY9vZ2x3z0mK7gNza9lU9h8N+SzBmY1heejAwpKAaGGZXcpEjvXKst3PxekVny9uCld8NXdBRh0Ur37jcyK5Ik8PQ/w5pNwRmJY2om/+ilph/d5FkrbdUtZf3pAmSiTcCNKJoI6zCBs1RIXN4y0yFw59a/PpV1vy0giAu8DocmLRpQT/vDriJd+tbsWfV9LqgSieNuAUiK1TKKM01fusC8ByR/zFDoMhEMZKbj7+Ln4p0y/Jy/gYLANWarDm7WUES6zf3rrG+i

sYx1JzigdgHk9B+9qVo1gf4ftktwvQV0YHsFOPF6qdOkAZcXDCwDwsNG+rXlSAnxEgRun7ZyumWdOIJqGaZKmleHTI/GnMuAPVk4epMt0Gc8K1WL2s3x1eK1AUcYuK6bksvVa7E6poqshlcHdrtthW9QR5AxOKAUew0708bBlhZO/93tA9b7796JdbeHt

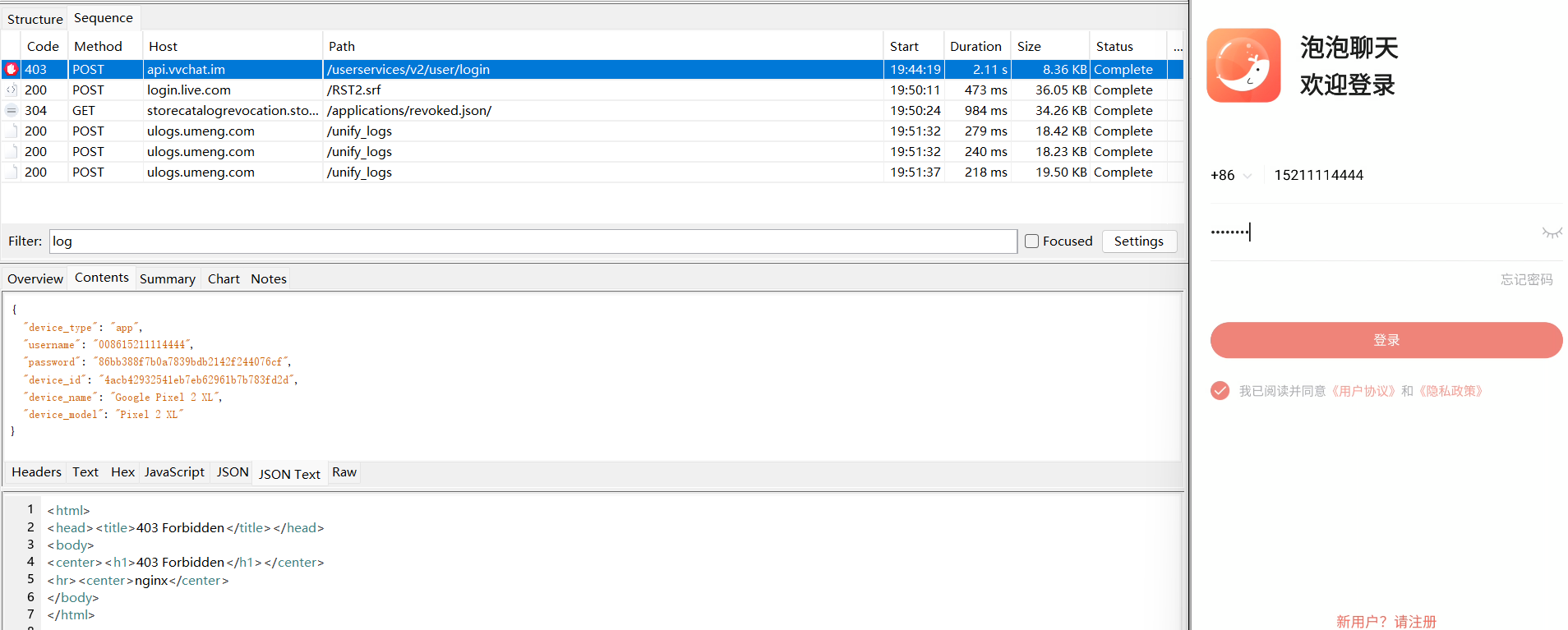

pyKviexhfiDpIqeJ4y0qdhsrkvTlIW7hx+/ku6IBdHCBWw4Q1p11i56orROO6YEcTXEmoRzjgZAKrGJUkmD5kLVw8E1ufsTbTfVIzwQ/BCOJJiUQe6/Badbcx4vkPJ6fR9MIeIVOA6N5vn5Jll+itsF+ptKuERsP9IH3gxzRozBQAdU3gvpJhukvv2y/UTfJs+yreXXUj8/mHlyiX6ugE0mhGw+BTdeMEjR1iJ2BiK3FBfLCpP9KVPPVnWG9UDybqS4WKiHACrAZmjJ38MmnSPga6XagdgggDjtZYAokm1WSLoqiKvmgkJGOXxo=- 与抓包结果对比是对的上的,这也就证明走的方法是没问题的,而且在hook的同时我们可以发现有些参数2是0,而有些是1,当它是1的时候结果解码之后其实就是请求的结果,也就是响应解密的结果,可以大概看出这个参数可能代表的就是加密解密;

- 这里的结果并不完全对的上,在返回的时候做了一些处理;

- 参数中有个blackBox是同盾的风控,在这里不在讨论范畴;

5. 算法分析

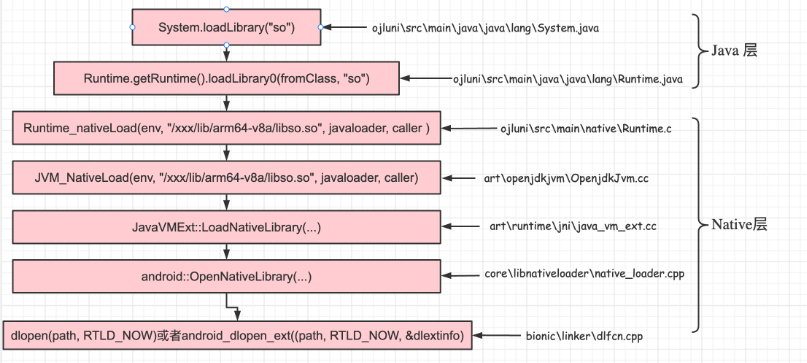

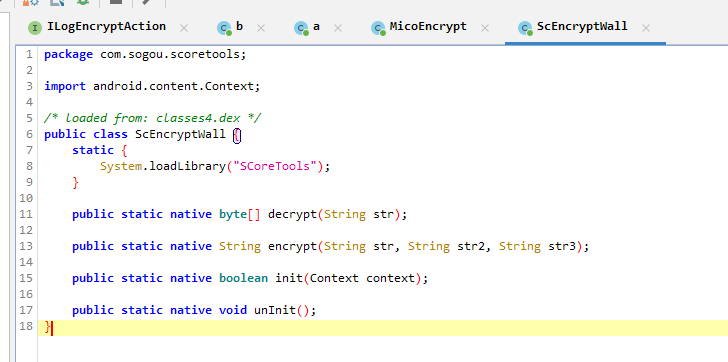

5.1 定位so

- 接下来就应该去分析so文件了,同样的道理,可以去调用解密函数来知道so文件是哪一个;

- 另外直接hook也可以,我这里偷懒就直接选择hook动态注册了,脚本如下:

function hook_RegisterNatives() {

var RegisterNatives_addr = null;

var symbols = Process.findModuleByName("libart.so").enumerateSymbols();

for (var i = 0; i < symbols.length; i++) {

var symbol = symbols[i].name;

if ((symbol.indexOf("CheckJNI") == -1) && (symbol.indexOf("JNI") >= 0)) {

if (symbol.indexOf("RegisterNatives") >= 0) {

RegisterNatives_addr = symbols[i].address;

console.log("RegisterNatives_addr: ", RegisterNatives_addr);

}

}

}

Interceptor.attach(RegisterNatives_addr, {

onEnter: function (args) {

var env = args[0];

var jclass = args[1];

var class_name = Java.vm.tryGetEnv().getClassName(jclass);

var methods_ptr = ptr(args[2]);

var method_count = args[3].toInt32();

console.log("RegisterNatives method counts: ", method_count);

for (var i = 0; i < method_count; i++) {

var name = methods_ptr.add(i * Process.pointerSize * 3).readPointer().readCString();

var sig = methods_ptr.add(i * Process.pointerSize * 3 + Process.pointerSize).readPointer().readCString();

var fnPtr_ptr = methods_ptr.add(i * Process.pointerSize * 3 + Process.pointerSize * 2).readPointer();

var find_module = Process.findModuleByAddress(fnPtr_ptr);

console.log("类: ", class_name, "方法: ", name, "签名: ", sig, "函数地址: ", fnPtr_ptr, "模块名: ", find_module.name, "函数偏移: ", ptr(fnPtr_ptr).sub(find_module.base));

}

},

onLeave: function (retval) {}

});

}

hook_RegisterNatives()- hook结果如下,有报错不用管,也可以自行修复:

RegisterNatives method counts: 4

方法: localAESWork 签名: ([BI[B)[B 函数地址: 0xc113684d 模块名: libcryptoDD.so 函数偏移: 0x1984d

方法: localConnectWork 签名: ([B[B)[B 函数地址: 0xc113678d 模块名: libcryptoDD.so 函数偏移: 0x1978d

方法: md5_crypt 签名: ([BI)[B 函数地址: 0xc1137981 模块名: libcryptoDD.so 函数偏移: 0x1a981

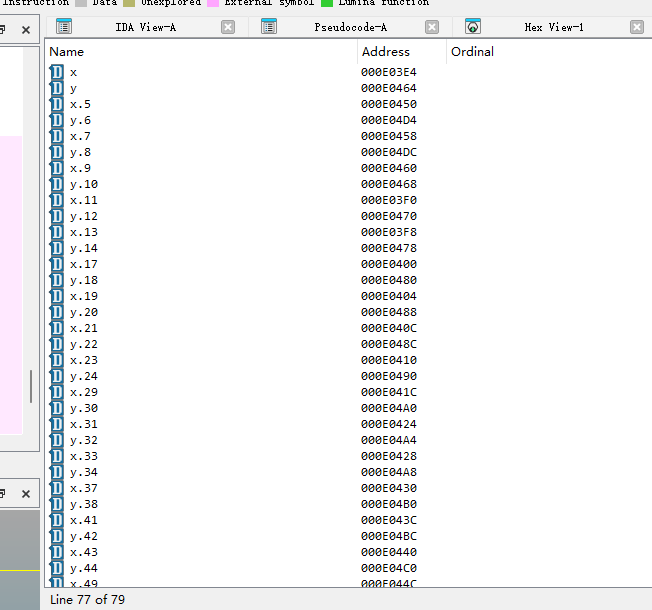

方法: localAESWork4Api 签名: ([BI)[B 函数地址: 0xc11381cd 模块名: libcryptoDD.so 函数偏移: 0x1b1cd5.2 白盒AES

- 涉及到的四个native函数都找到了,so是libcryptoDD.so,函数地址也都找到了,比较方便;

- 去看一下so长什么样,此样本只有32位的so,不过9.0也不区分了,没有关系;

- 可以看到不是平时看到的那些状态,这是做了混淆,但也不影响,而且也没用Java开头的函数,所以我们直接hook动态注册是正确的;

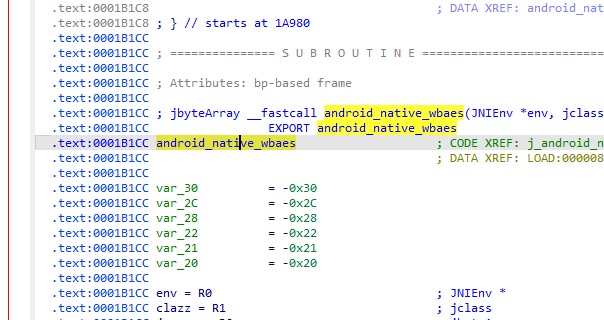

- 上面已经得到了函数的偏移,在IDA按下G键,跳转到对应的偏移位置;

- 字面意思可以看出一点端倪,wb也就是白盒的缩写,所以它有可能是一个白盒AES,当然这也只是一个猜测而已,不过逆向就是要大胆猜测小心求证,猜一下无伤大雅;

- 进入到方法里面,实际上比较关键的点也就是这一个方法而已;

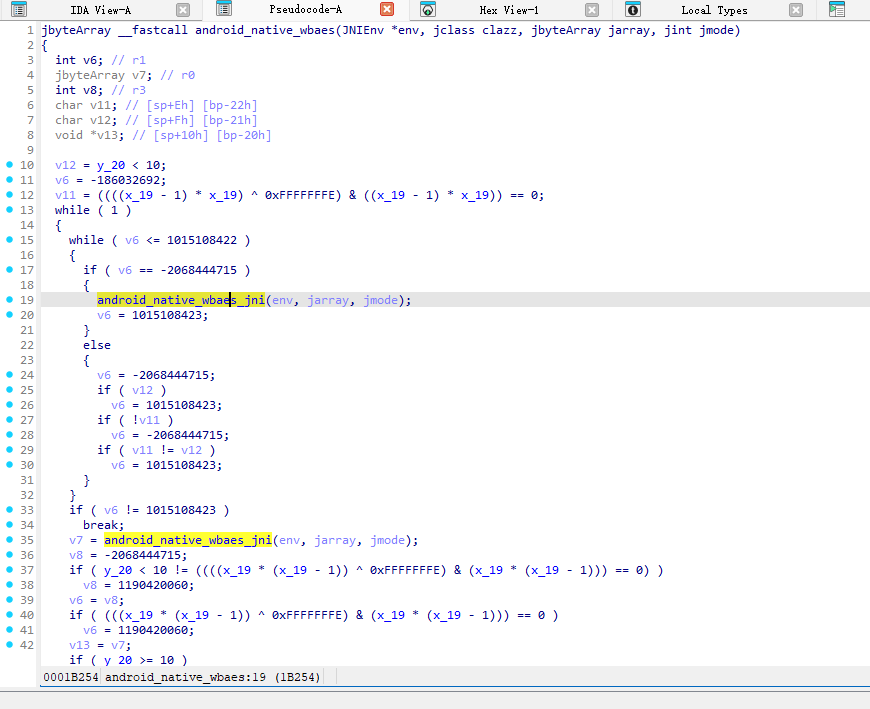

- 可以发现通篇看下来无非就是这两个方法,虽然不同的位置,但方法是同一个,管他什么逻辑进去看看先,因为被混淆了所以两个位置有一个位置条件永远不成立也不是不可能;

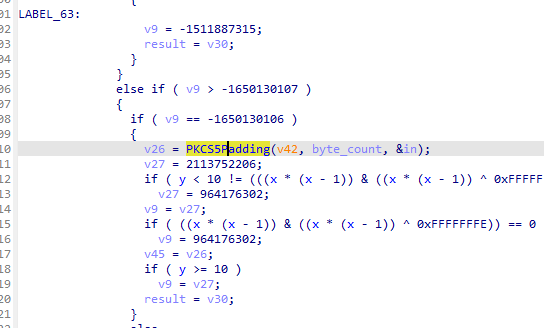

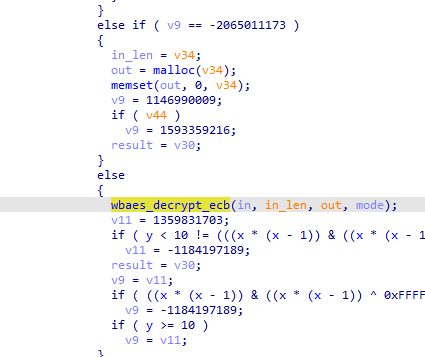

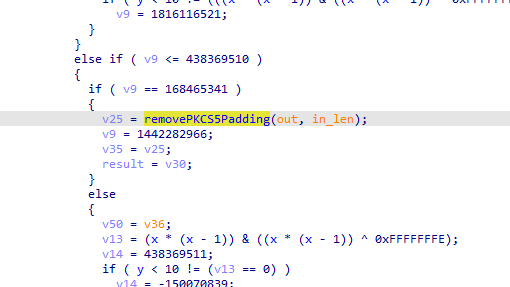

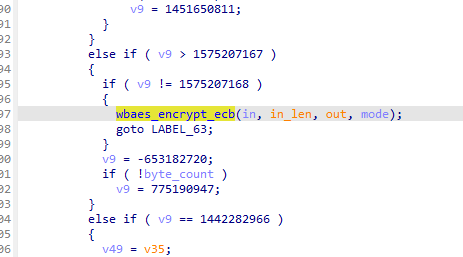

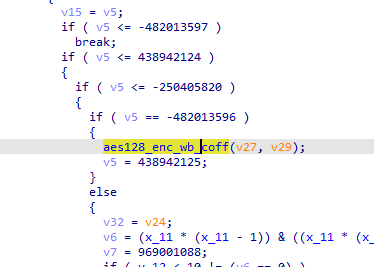

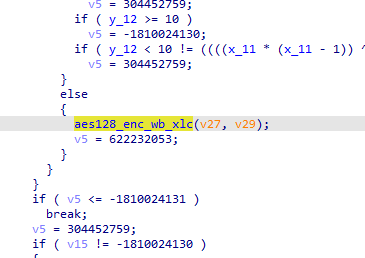

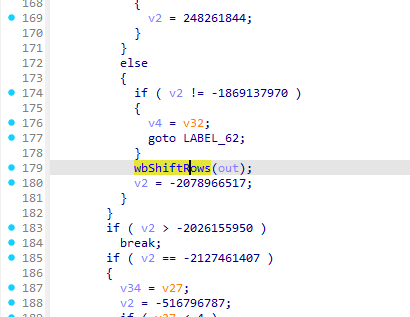

进入方法后进行分析,截取几个重要的位置做参考;

- 位置1:

- 位置2:

- 位置3:

- 位置4:

- 通篇看下来其实是没多少内容的,而且这个样本之所以不算特别难,是因为它的符号大多都在,这大大减少了我们在分析的难度,甚至可以直接告诉我们很多信息;

- 大概重要的就是位置4,可以看出大概是一个ecb模式的加密,但不能完全相信这个结果,我们可以hook一下这个函数,hook代码如下,32位的so地址需要+1;

function call_so() {

var base_addr = Module.findBaseAddress("libcryptoDD.so");

let funcPtr = base_addr.add(0x17BD4 + 1)

Interceptor.attach(funcPtr, {

onEnter: function (args) {

console.log("参数0:" + args[0].readCString());

console.log("参数1:" + args[1].toInt32());

this.len = args[1].toInt32()

this.args2 = args[2];

console.log("参数3:" + args[3].toInt32());

}, onLeave: function (retval) {

var hexdumpString = hexdump(this.args2, {

offset: 0,

length: this.len,

header: true,

ansi: true

});

console.log("参数2返回时(hexdump):\n" + hexdumpString);

}

});

}

call_so()- hook结果如下:

java入参:

参数1:{"blackBox":"eyJvcyI6ImFuZHJvaWQiLCJ2ZXJzaW9uIjoiMy4zLjciLCJwYWNrYWdlcyI6ImNvbS5sdWNreS5sdWNreWNsaWVudComNS4wLjAxIiwicHJvZmlsZV90aW1lIjozMDEsImludGVydmFsXbWUiOjc5NSwidG9rZW5faWQiOiJuT1wvZWFscmNCRjZZTnBQYXR0OThDbmZhSWVPTlBWaW92ZHBMb09CZG13eTdpRmk4Ukp2clhwNlVZZTBYTmRuYUxVY3R0QzlBczUreXBGdDNyOFRaWGxOOXFoZHNKUFdtbDBqWnJGWjE1K1k9In0=","uniqueCode":"DUStsTlxA16lKIyUaLR_SGOxaGnmBnMTXJ1dRFVTdHNUbHhBMTZsS0l5VWFMUl9TR094YUdubUJuTVRYSjFkc2h1","regionId":"CO0001","mobile":"15211115555","countryNo":"86","validateCode":"123456","regId":"","appversion":"5001","type":1,"deviceId":"android_lucky_beb03f432402baaa","systemVersion":"29","deviceBrand":"google"}

参数2:0

native入参:

参数0:{"blackBox":"eyJvcyI6ImFuZHJvaWQiLCJ2ZXJzaW9uIjoiMy4zLjciLCJwYWNrYWdlcyI6ImNvbS5sdWNreS5sdWNreWNsaWVudComNS4wLjAxIiwicHJvZmlsZV90aW1lIjozMDEsImludGVydmFsX3RpbWUiOjc5NSwidG9rZW5faWQiOiJuT1wvZWcmNCRjZZTnBQYXR0OThDbmZhSWVPTlBWaW92ZHBMb09CZG13eTdpRmk4Ukp2clhwNlVZZTBYTmRuYUxVY3R0QzlBczUreXBGdDNyOFRaWGxOOXFoZHNKUFdtbDBqWnJGWjE1K1k9In0=","uniqueCode":"DUStsTlxA16lKIyUaLR_SGOxaGnmBnMTXJ1dRFVTdHNUbHhBMTZsS0l5VWFMUl9TR094YUdubUJuTVRYSjFkc2h1","regionId":"CO0001","mobile":"15211115555","countryNo":"86","validateCode":"123456","regId":"","appversion":"5001","type":1,"deviceId":"android_lucky_beb03f432402baaa","systemVersion":"29","deviceBrand":"google"}������������������������������������������������

参数1:656

参数3:0

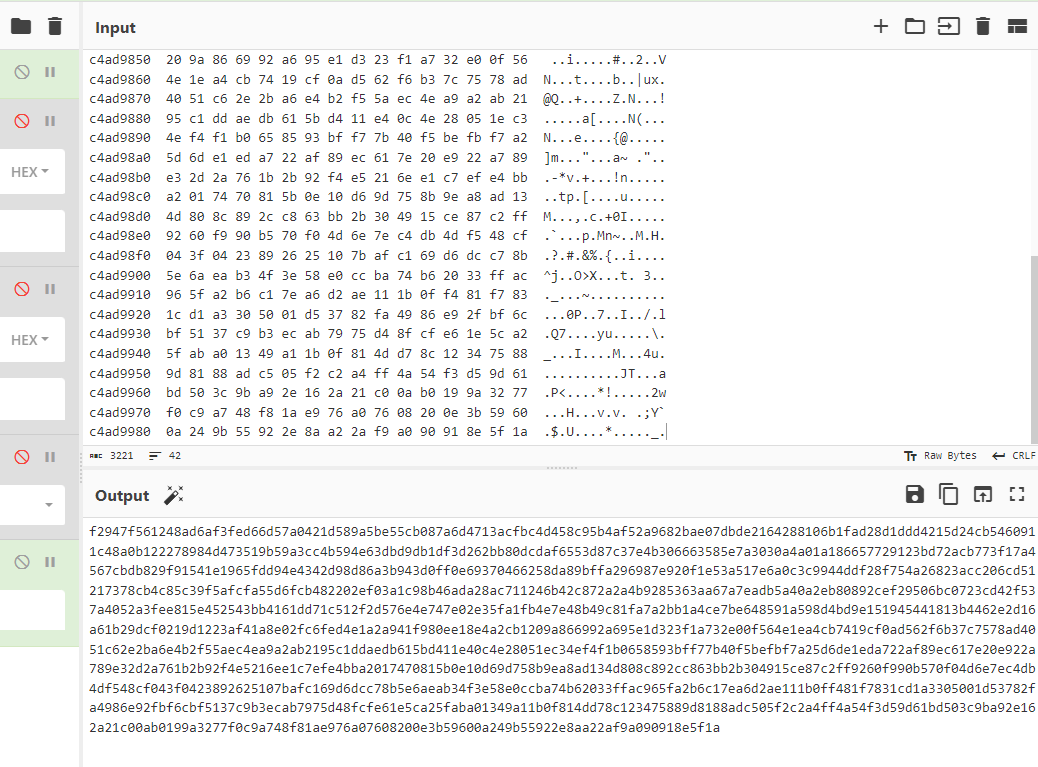

参数2返回时(hexdump):

0 1 2 3 4 5 6 7 8 9 A B C D E F 0123456789ABCDEF

c297e100 f2 94 7f 56 12 48 ad 6a f3 fe d6 6d 57 a0 42 1d ...V.H.j...mW.B.

···省略部分内容

c297e380 ae 46 23 46 05 9e 4c 11 53 d3 ca 59 ab a5 51 08 .F#F..L.S..Y..Q.- 经过验证返回的内容就是抓包的结果,也就证明了函数是对的方向,而这个明文与java层的明文大致是一样的,只是后面多了一些不可见字符,我推测可能是末尾的填充,后续留个心眼;

- 也就是说接下来重点就在于这个wbaes_encrypt_ecb方法;

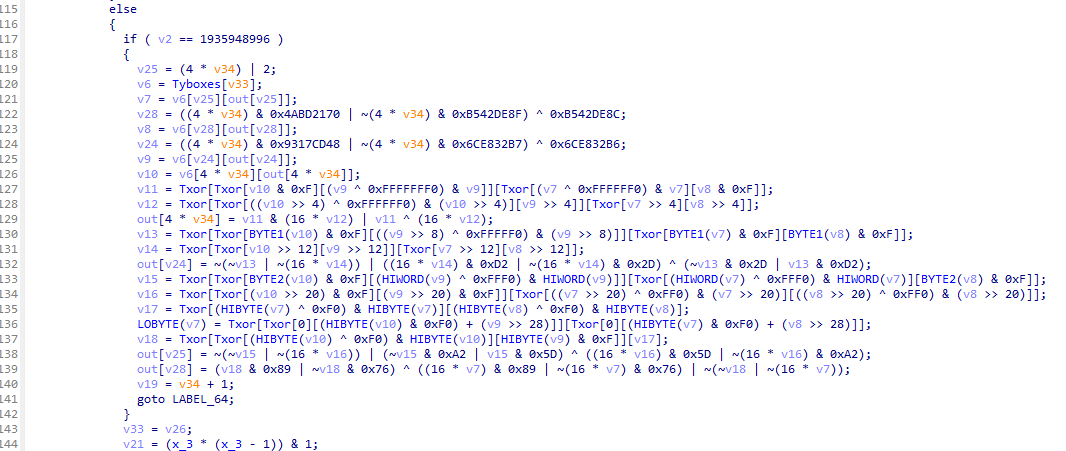

依旧是找几个关键点做分析;

- 位置1:

- 位置2:

- 选择第一个进去观察一下,看看是否会有白盒的特征;

- 这里看见了一个比较重要的字眼,循环左移,这个需要了解aes的算法流程;

- 除了这个以外,还有很多的操作,很符合查表的特征;

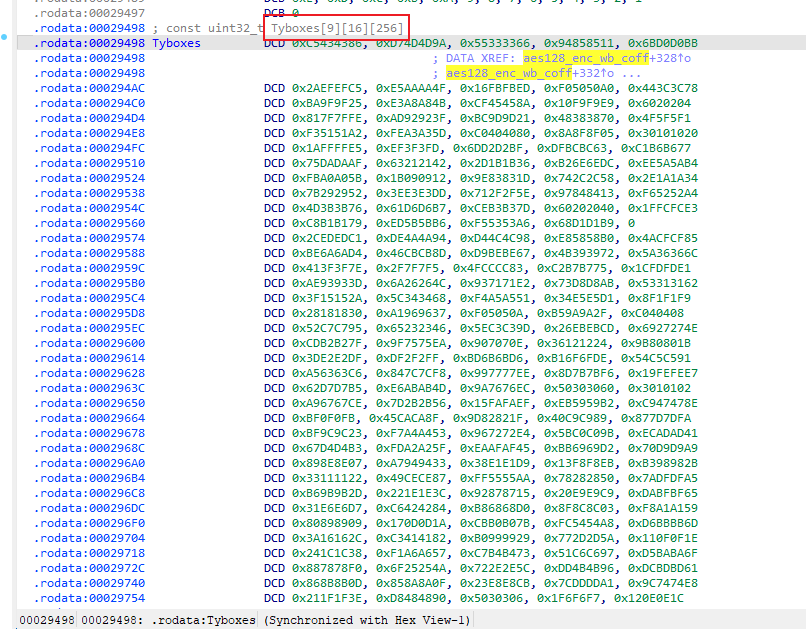

- 去看看表的大小;

- 很显然普通的查表法aes的表是没有这么大的,这也很符合白盒aes的特征;

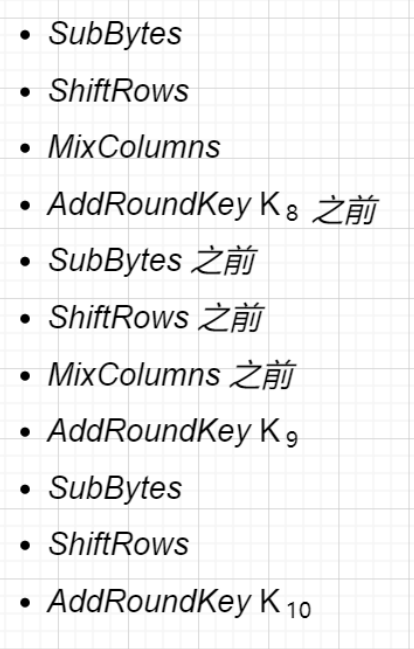

- DFA的攻击点在哪里?这个也需要读者了解,这里直接给出;

- 也就是图中的四个攻击点,原理这里不展开;

- 而在这里我们一共发现了两个关键函数,点进去查看它的循环左移符号均未抹去,在结合上图的攻击点,不是正好有个点是ShiftRows吗,那我们就可以对它做一些文章;循环左移的入参是state块,左移后结果也存在里面,所以DFA就可以攻击这个位置;如果你了解AES的算法细节,你会知道它的加密轮数有10轮(仅在此案例讨论,具体轮数不定),攻击点就在8-9轮中间,而这里循环左移是最合适的,因为它符号并没有抹去,就可以很畅快的注入DFA;

- 准备好以后就可以进行故障攻击了;

5.3 DFA

- 这里由于不需要补环境,所以在后面就使用unidbg来攻击;

- 首先搭好基本的框架;

package com.xyt.sana;

import com.github.unidbg.AndroidEmulator;

import com.github.unidbg.Module;

import com.github.unidbg.linux.android.AndroidEmulatorBuilder;

import com.github.unidbg.linux.android.AndroidResolver;

import com.github.unidbg.linux.android.dvm.*;

import com.github.unidbg.linux.android.dvm.jni.ProxyDvmObject;

import com.github.unidbg.memory.Memory;

import java.io.File;

public class RuiXin extends AbstractJni {

public static AndroidEmulator emulator;

public static Memory memory;

public static VM vm;

public static Module module;

public RuiXin(){

emulator = AndroidEmulatorBuilder.for32Bit().setProcessName("com.lucky.luckyclient").build();

memory = emulator.getMemory();

memory.setLibraryResolver(new AndroidResolver(23));

vm = emulator.createDalvikVM(new File("apks/ruixin/rxkf5.0.01.apk"));

vm.setJni(this);

vm.setVerbose(true);

DalvikModule dm = vm.loadLibrary("cryptoDD", true);

dm.callJNI_OnLoad(emulator);

module = dm.getModule();

}

public static void main(String[] args) {

RuiXin rxkf = new RuiXin();

}

}- 不需要补环境,直接上DFA代码,在这里需要读者了解unidbg的hook,unidbg完整代码如下:

package com.xyt.sana;

import com.github.unidbg.AndroidEmulator;

import com.github.unidbg.Emulator;

import com.github.unidbg.Module;

import com.github.unidbg.arm.context.RegisterContext;

import com.github.unidbg.debugger.BreakPointCallback;

import com.github.unidbg.debugger.Debugger;

import com.github.unidbg.linux.android.AndroidEmulatorBuilder;

import com.github.unidbg.linux.android.AndroidResolver;

import com.github.unidbg.linux.android.dvm.*;

import com.github.unidbg.linux.android.dvm.jni.ProxyDvmObject;

import com.github.unidbg.memory.Memory;

import com.github.unidbg.memory.MemoryBlock;

import com.github.unidbg.pointer.UnidbgPointer;

import javax.xml.bind.DatatypeConverter;

import java.io.File;

import java.util.Random;

public class RuiXin extends AbstractJni {

public static AndroidEmulator emulator;

public static Memory memory;

public static VM vm;

public static Module module;

public RuiXin() {

emulator = AndroidEmulatorBuilder.for32Bit().setProcessName("com.lucky.luckyclient").build();

memory = emulator.getMemory();

memory.setLibraryResolver(new AndroidResolver(23));

vm = emulator.createDalvikVM(new File("apks/ruixin/rxkf5.0.01.apk"));

vm.setJni(this);

vm.setVerbose(true);

DalvikModule dm = vm.loadLibrary("cryptoDD", true);

dm.callJNI_OnLoad(emulator);

module = dm.getModule();

}

public static String bytesToHex(byte[] bytes) {

StringBuilder sb = new StringBuilder();

for (byte b : bytes) {

int unsignedInt = b & 0xff;

String hex = Integer.toHexString(unsignedInt);

if (hex.length() == 1) {

sb.append('0');

}

sb.append(hex);

}

return sb.toString();

}

public static byte[] hexToBytes(String hexString) {

return DatatypeConverter.parseHexBinary(hexString);

}

public static int randint(int min, int max) {

Random rand = new Random();

return rand.nextInt((max - min) + 1) + min;

}

public void calldfa() {

Debugger debugger = emulator.attach();

debugger.addBreakPoint(module.base + 0x14f98, new BreakPointCallback() {

UnidbgPointer pointer;

RegisterContext context = emulator.getContext();

int num = 1;

@Override

public boolean onHit(Emulator<?> emulator, long address) {

pointer = context.getPointerArg(0);

if (num % 9 == 0) {

pointer.setByte(randint(0, 15), (byte) randint(0, 0xff));

}

num += 1;

return true;

}

});

}

public void call_wbaes() {

// 主动调用

MemoryBlock inputBlock = emulator.getMemory().malloc(16, true);

UnidbgPointer inputPtr = inputBlock.getPointer();

MemoryBlock ouputBlock = emulator.getMemory().malloc(16, true);

UnidbgPointer ouputPtr = ouputBlock.getPointer();

byte[] byteArray = hexToBytes("55669988555269996541441122554411");

assert byteArray != null;

inputPtr.write(0, byteArray, 0, byteArray.length);

module.callFunction(emulator, 0x17bd5, inputPtr, 16, ouputPtr, 0);

String res = bytesToHex(ouputPtr.getByteArray(0, 0x10));

// System.out.println("白盒结果:" + res);

System.out.println(res);

inputBlock.free();

ouputBlock.free();

}

public static void main(String[] args) {

RuiXin rxkf = new RuiXin();

// rxkf.calldfa();

// rxkf.call_wbaes();

for (int i = 0; i < 300; i++) {

rxkf.calldfa();

rxkf.call_wbaes();

}

}

}

- 首先主动调用一次工具,对比一下正确密文和故障密文有什么差别;

60 9b 2ab3 8e fb53e028d8b4 5a 191a f3 13

60 10 2ab3 3d fb53e028d8b4 3f 191a bf 13- 可以发现有四个字节是不一样的,这个需要读者了解差分故障攻击,同时我会将涉及到的东西放在文件里;

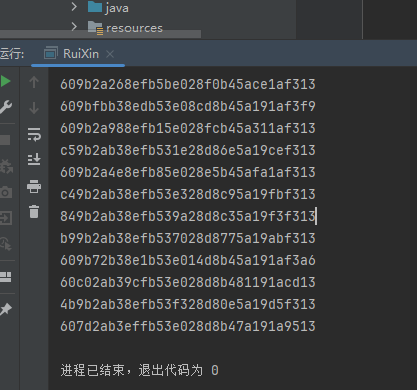

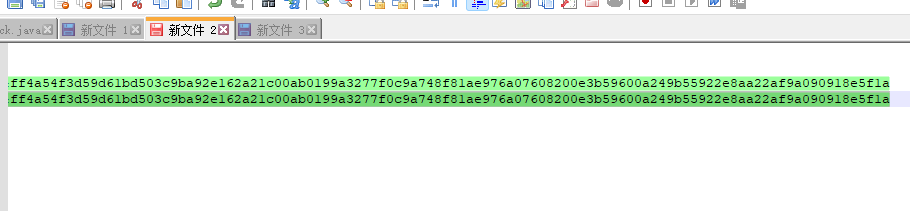

- 接下来就是循环几百次,收集多个故障密文,再使用phoenixAES去推导第十轮的密钥,再去使用轮密钥推导主密钥,其中一些结果如下图:

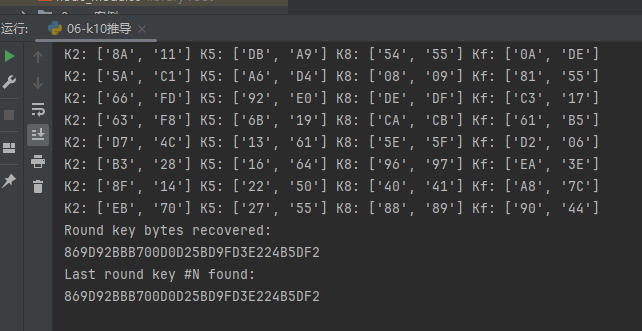

- 使用phoenixAES库得到K10密钥,使用方法如下:

# pip install phoenixAES

import phoenixAES

phoenixAES.crack_file('tracefile.txt', [], True, False, 3)- tracefile.txt放得到的故障密文,第一行是正确的密文,其余的是故障密文;

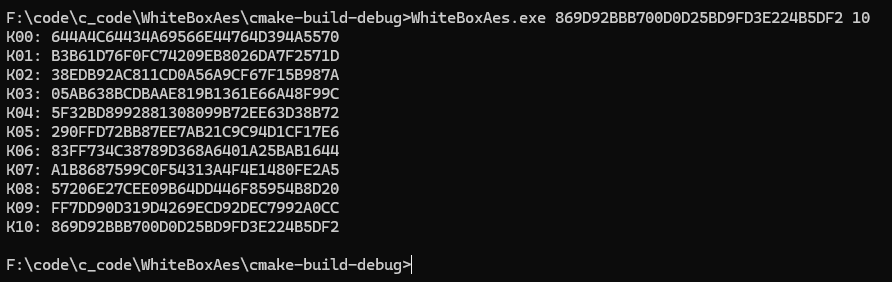

- 它推导的k10:869D92BBB700D0D25BD9FD3E224B5DF2,再使用k10去推导主密钥;

- 推导结果如下:

- 所以它的原始密钥就是 644A4C64434A69566E44764D394A5570;

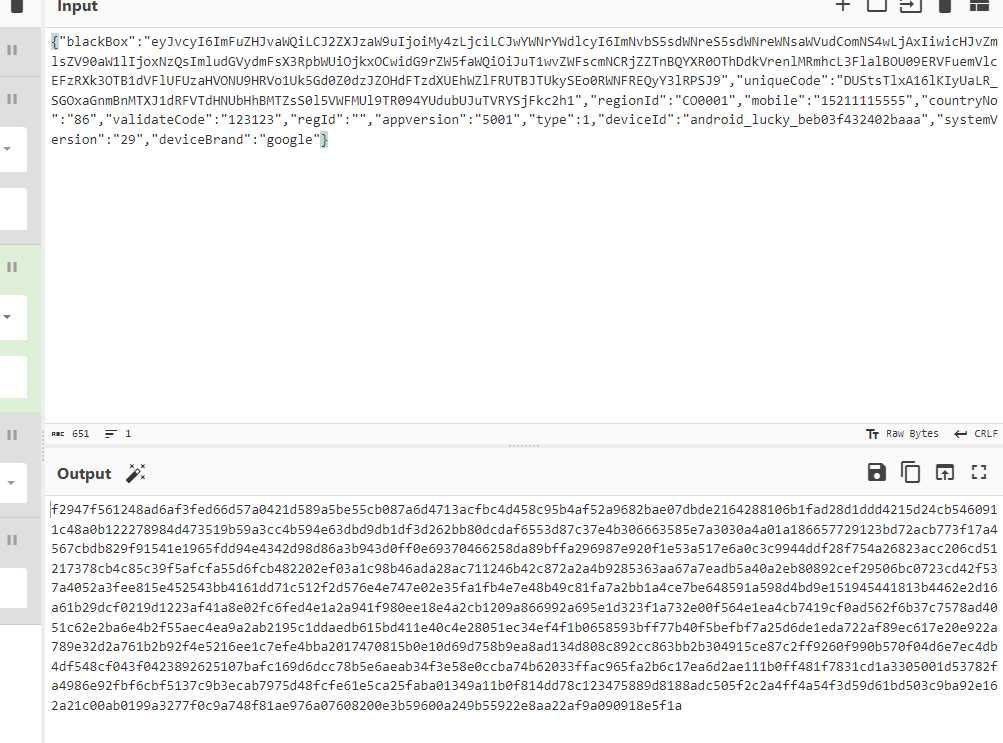

- 这里去测试结果是一样的,以下是加密的结果:

- hook的结果:

- 对比来看也是对的上的;

- 至此q参数分析完毕,这篇文章的重点也就在此,一个简单的白盒AES;

- 本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

- 本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!

6. 总结

- 很少写长篇幅的东西,很多东西也来不及仔细的写到文档,如有讲解不到位的欢迎指出;

- 技术交流+vx:HeiYuKuaiDou23

1

请问请问去